Préparer votre réseau pour l’avenir : S’adapter à la rotation des adresses MAC sur iOS 18 et au-delà

Apple a introduit pour la première fois des adresses MAC aléatoires dans iOS 14 afin d’améliorer la confidentialité des utilisateurs. Avec iOS 18, la randomisation des adresses MAC est encore plus poussée. Cela pose de nouveaux défis aux administrateurs réseau, qu’il s’agisse de petites entreprises ou de grandes organisations. Voici trois stratégies clés pour préparer vos réseaux à l’avenir. Elles assureront un onboarding fiable des appareils et une sécurité robuste malgré les changements d’adresses MAC.

1. Utilisez un Wi-Fi sécurisé

Les appareils sur des réseaux Wi-Fi sécurisés utilisent une adresse fixe. Selon Apple, un réseau “sécurisé” est protégé par un cryptage WPA2-AES ou WPA3. Assurez-vous que le Wi-Fi de votre organisation utilise l’une de ces normes. Cela permettra d’éviter les effets perturbateurs de la rotation des adresses.

Comment connecter des appareils à un réseau sécurisé :

1. Saisie manuelle du mot de passe : Les utilisateurs reçoivent le nom du réseau et le mot de passe. Ils saisissent ces informations dans les réglages d’iOS.

2. Onboarding par code QR : Intégrez vos identifiants WPA2/WPA3 dans un code QR. Une fois scanné, iOS configure automatiquement la connexion sécurisée.

3. Configuration via MDM : Une plateforme de gestion des appareils mobiles (MDM) peut transmettre les paramètres sécurisés à distance. Généralement utilisée dans les environnements d’entreprise, elle minimise l’implication et les erreurs des utilisateurs.

4. Authentification par certificat 802.1X : Les déploiements à haute sécurité nécessitent souvent des certificats uniques pour chaque appareil. Cela élimine le partage de mots de passe et utilise le client 802.1X intégré d’iOS pour authentifier les appareils de manière transparente.

La mise à niveau vers un Wi-Fi sécurisé atténue l’impact de la randomisation des adresses MAC et renforce la sécurité sans fil.

2. Abandonnez l’adresse MAC comme identifiant utilisateur

Pendant des décennies, les réseaux se sont appuyés sur les adresses MAC pour authentifier les appareils. Cependant, le spoofing des adresses MAC est une méthode simple pour contourner tout système de sécurité qui repose uniquement sur l’authentification basée sur une adresse MAC statique. L’environnement actuel exige des stratégies plus robustes.

Méthodes d’identification alternatives :

1. Authentification par certificat (Hotspot 2.0 / Passpoint) : Cette méthode utilise des certificats numériques stockés dans l’enclave sécurisée de l’appareil. Chaque certificat identifie de manière unique un utilisateur ou un appareil et est difficile à falsifier ou à usurper.

2. Identifiant et mot de passe (EAP-TLS) : Combinez des identifiants basés sur des mots de passe avec un cryptage TLS pour une meilleure sécurité et traçabilité. Cela est courant dans les réseaux d’entreprise qui nécessitent une responsabilité accrue.

3. Identité fédérée (Apple ID, Google ID, etc.) : De nombreux portails captifs modernes permettent une connexion unique (SSO) avec des identités populaires. Cela simplifie l’intégration, supprime l’adresse MAC comme identifiant principal et offre aux utilisateurs un flux de connexion familier.

En authentifiant les appareils via des certificats, des identifiants ou des mécanismes d’identité fédérée, vous cessez de dépendre d’une adresse matérielle qui peut tourner ou être usurpée.

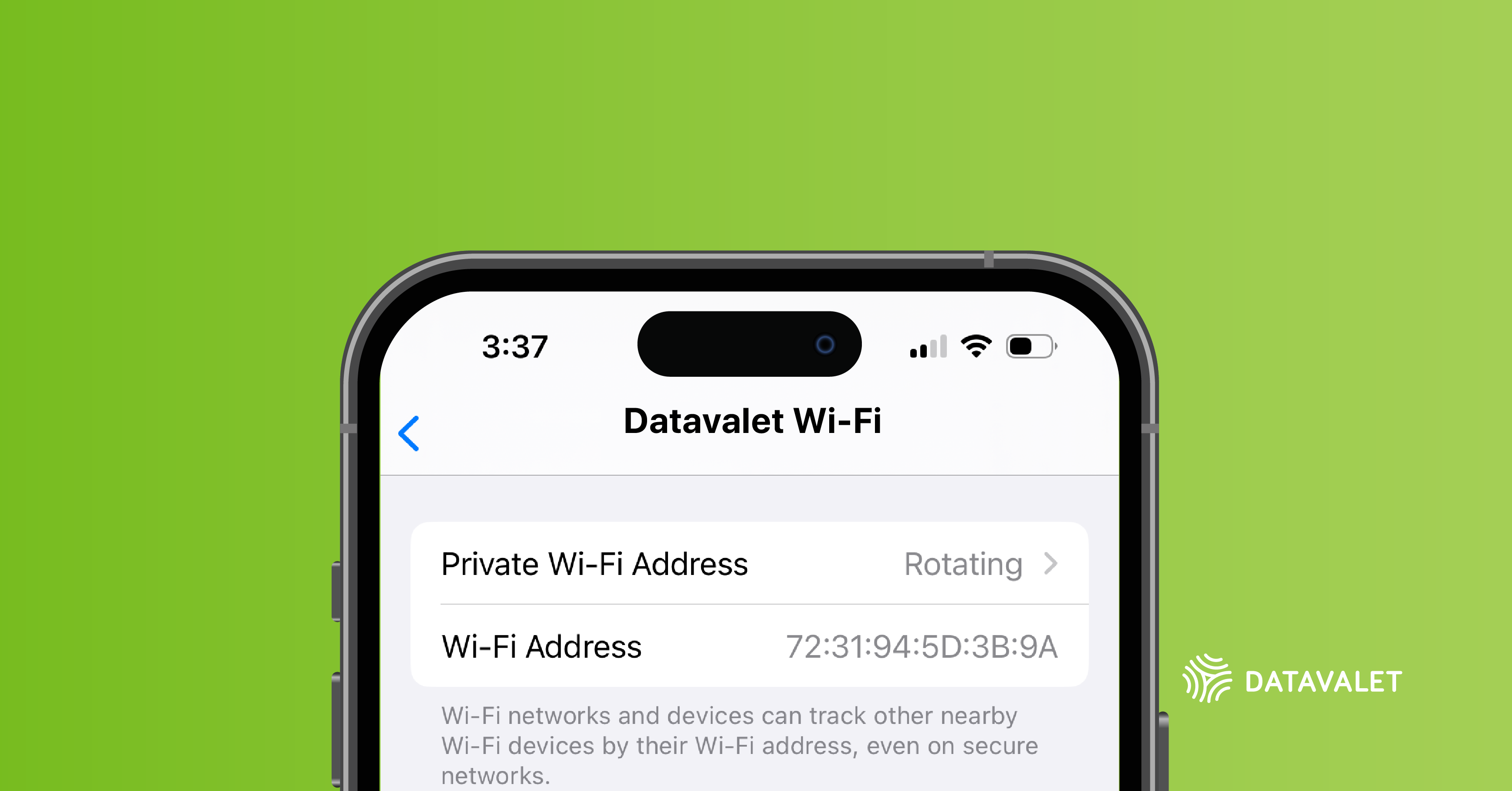

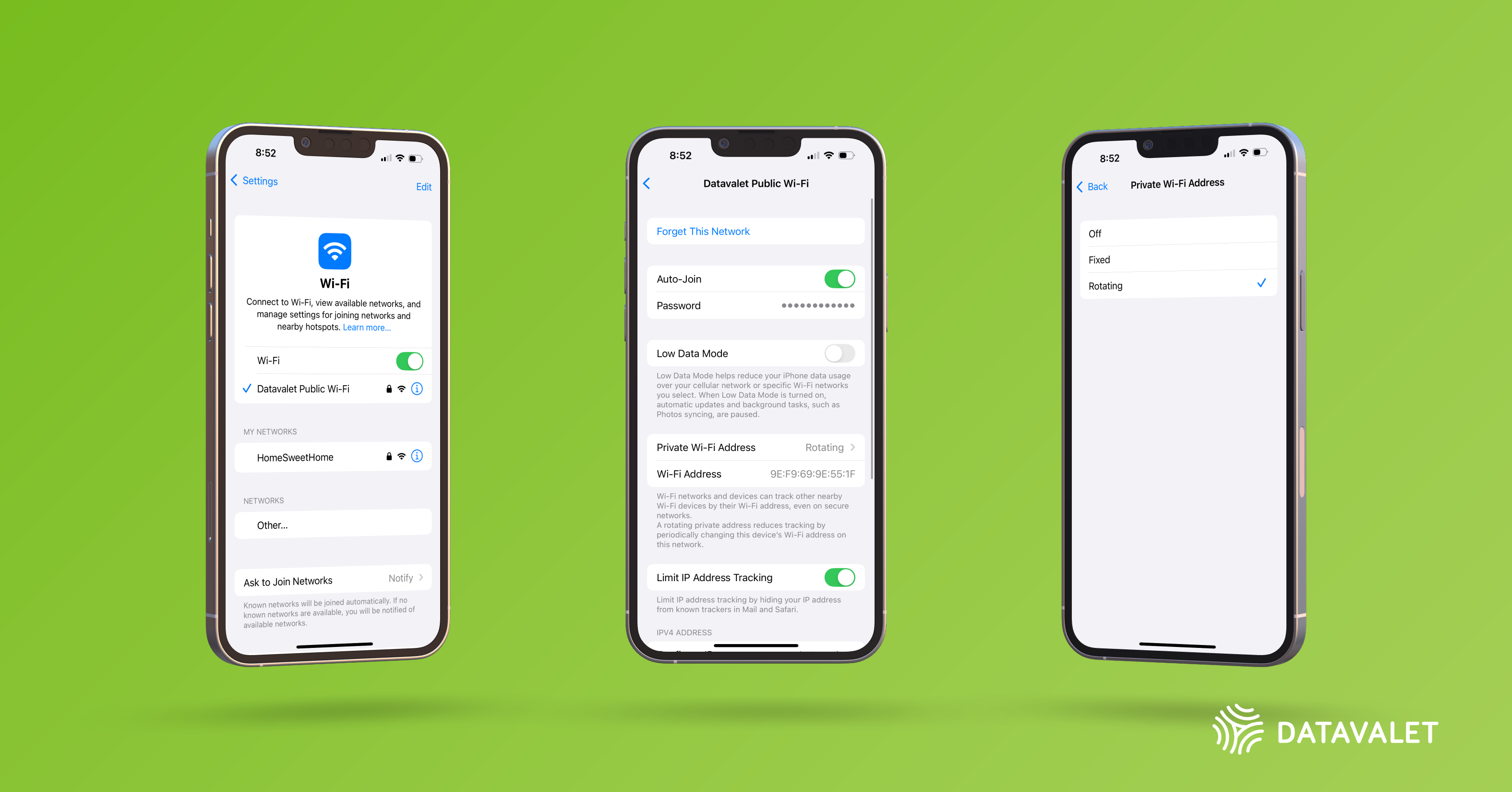

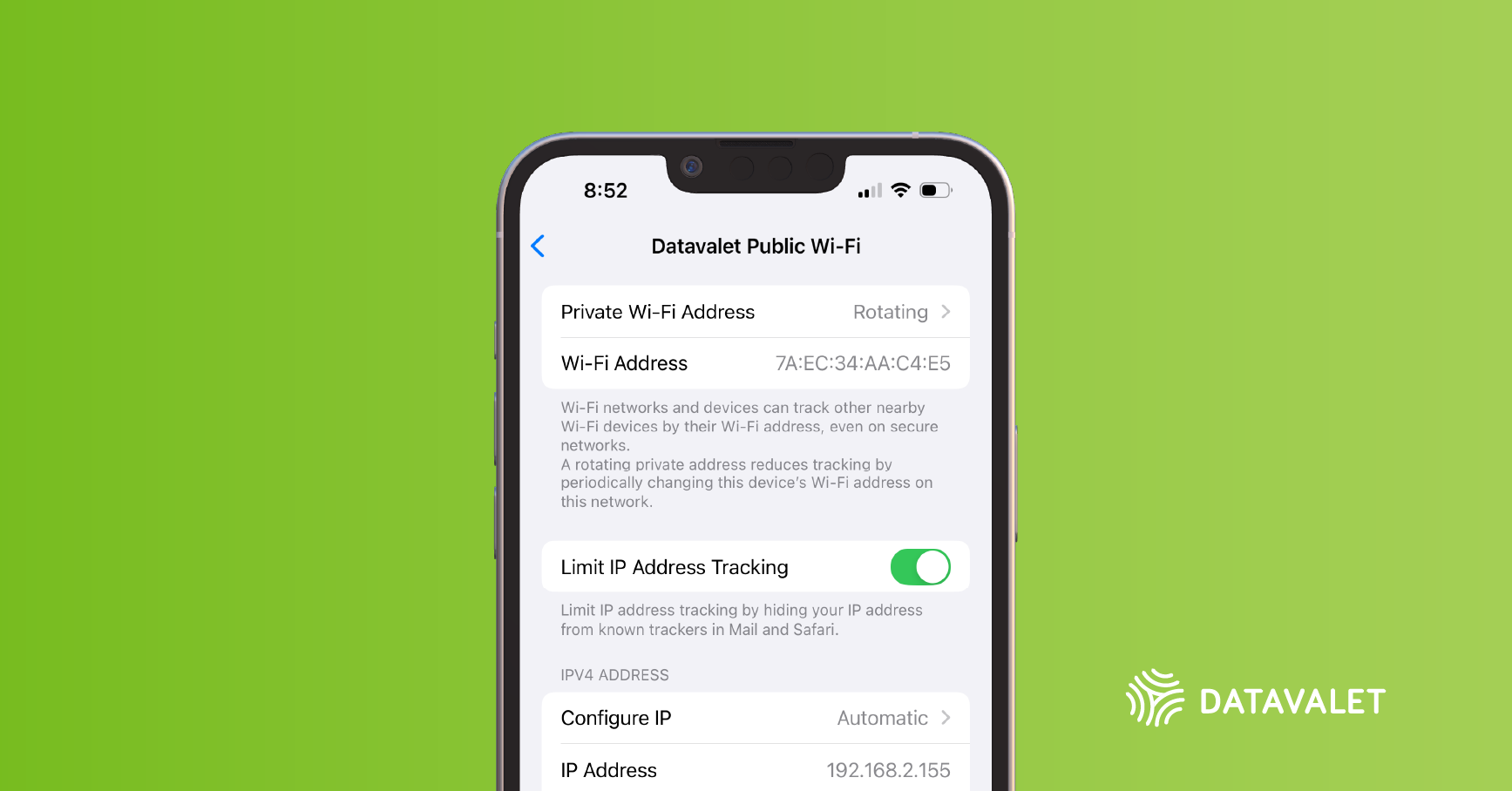

3. Passez le réglage d’adresse Wi-Fi privée à fixe

Bien que iOS 18 fasse souvent tourner les adresses MAC, il existe encore des moyens de forcer iOS à utiliser une adresse MAC cohérente sur certains réseaux.

Activer des adresses fixes :

1. Configuration manuelle : Dans les réglages Wi-Fi d’un réseau connu, les utilisateurs peuvent désactiver l’option “Adresse Wi-Fi privée” ou la définir sur “Fixe”. Cela garantit une adresse MAC prévisible sur ce SSID particulier.

2. Application de politique MDM : Les administrateurs peuvent déployer des politiques qui forcent les appareils à utiliser une adresse MAC fixe lorsqu’ils se connectent au réseau de l’entreprise.

Cette approche offre une solution à court terme pour les réseaux qui s’appuient sur les adresses MAC pour identifier les appareils. Elle est particulièrement bénéfique pour les petits bureaux ou les configurations plus simples. Cependant, elle devrait être combinée à un plan de transition vers une sécurité moderne basée sur l’identité.

Conclusion

Préparer votre réseau pour l’avenir face à la rotation des adresses MAC sur iOS 18 ne repose pas sur une solution unique. C’est une stratégie en plusieurs volets :

- Utilisez un Wi-Fi sécurisé pour que les appareils adoptent des adresses fixes.

- Adoptez des mécanismes d’authentification plus solides (certificats, identité fédérée, EAP-TLS) pour éliminer la dépendance aux identifiants matériels.

- Tirez parti des réglages des appareils iOS et des politiques MDM pour des adresses cohérentes là où cela est nécessaire.

Que vous possédiez une petite boutique de détail ou que vous gériez un grand campus d’entreprise, ces changements rendront votre réseau convivial et sécurisé. Ils garantiront que votre environnement Wi-Fi est prêt pour la prochaine vague de mises à jour Apple et l’avenir au-delà d’iOS 18.

Apprenez-en davantage sur notre blog

Nous aimons partager nos connaissances et inspirer les entreprises à faire un pas vers nos solutions.

Surmontez les défis des réseaux Wi-Fi avec Datavalet

Nous joindreFournisseur de solutions WiFi haute vitesse pour les clients et employés de votre entreprise. Nous simplifions la gestion de votre WiFi. Obtenez la meilleure technologie WiFi. Forfaits et solutions personnalisées disponible.